Dopo i primi test del servizio “IT-alert” i complottari incalliti hanno un nuovo nemico.

Nel loro fantastico mondo dove la terra è piatta, lo sbarco sulla luna è un film di Kubrick, dove ti iniettano i chip con i vaccini e si provocano disastri meteorologici con le scie chimiche, poteva mai mancare il telecontrollo via IT-alert?

Non è mia intenzione debunkare questa follia, sarebbe dispendioso come ci insegna anche la “teoria della montagna di merda“:

“Per produrre una montagna di merda ci vuole poca fatica, mentre per pulirla ci vuole una fatica immensa e comunque l’odore ti rimane addosso. Questa è l’asimmetria fondamentale del cospirazionismo.”

Ne approfitto per scrivere due righe su cosa c’è sotto. Intendo realmente, non nel triste mondo dei tristi complottari.

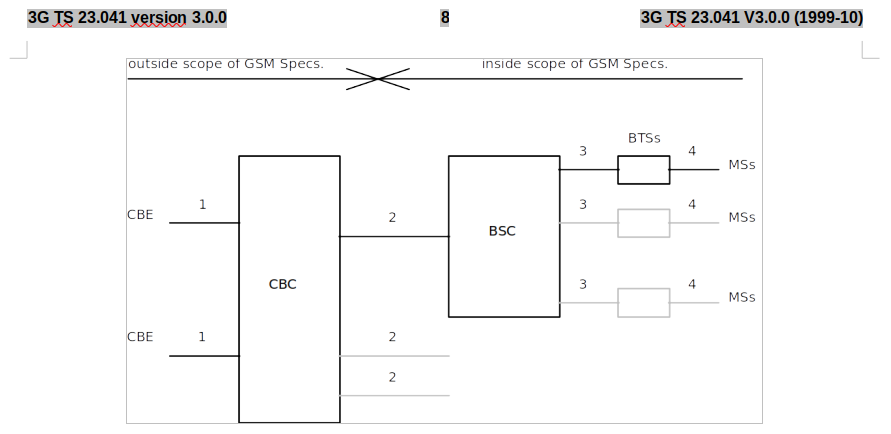

Il servizio IT-alert sfrutta la tecnologia chiamata “Cell Broadcast” la cui architettura è descritta nello standard 3GPP 23.041 e che esiste da praticamente sempre nella storia del GSM, tant’è vero che è supportata su tutte le reti: 2G, 3G, LTE, 5G.

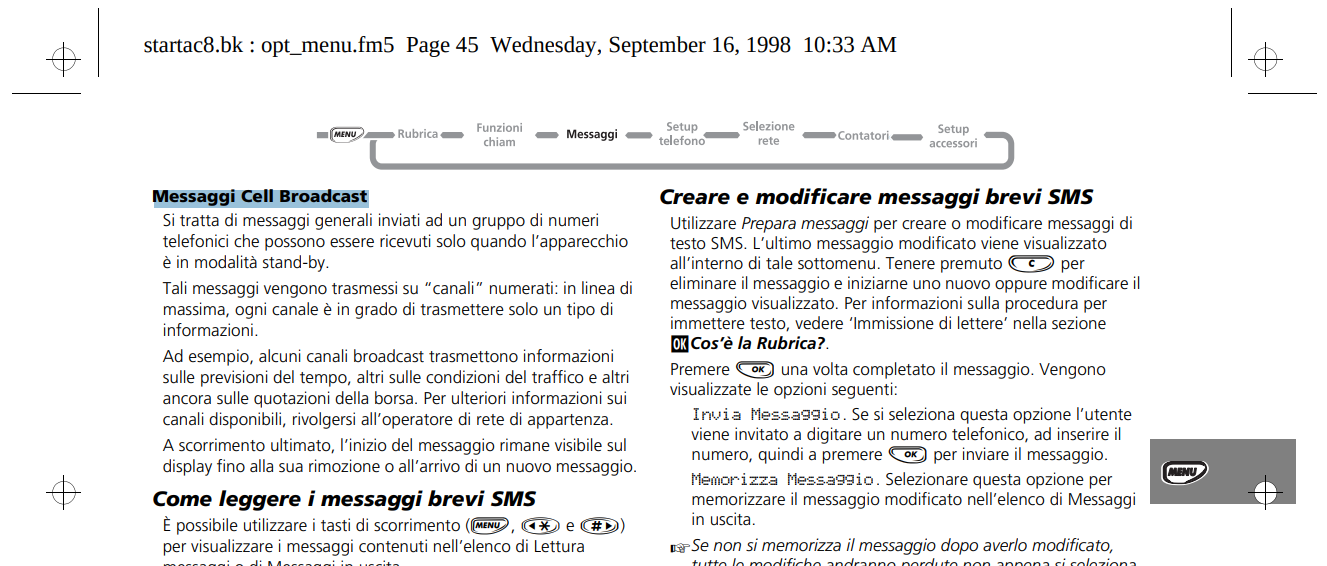

Probabilmente i complottari, da adolescenti, hanno già utilizzato questa tecnologia sui loro primi telefonini senza neanche rendersene conto. Ma, all’epoca non c’era ancora il ragazzino su TikTok che scopriva i segretissimi piani della NASA e del Nuovo Ordine Mondiale.

Se vi ricordate, sui primi telefoni GSM (parlo ai tempi del Motorola 8700, StarTAC, ecc), sul display vi appariva il nome della rete dell’operatore: “I-TIM”, “I-OMNITEL”, ecc.

Nel menu potevate scegliere un “canale” proprio nella voce “CELL-BROADCAST” e, inserendo 50, appariva il nome della vostra città accanto al nome operatore: “I-TIM NAPOLI“. Ecco, questo era un servizio della tecnologia “Cell Broadcast” che doveva servire agli operatori ad applicare tariffe scontate quando la chiamata era destinata allo stesso distretto in cui il telefono era registrato.

Questo, fino ad IT-alert, è stato l’unico servizio attivo in Italia sulla tecnologia “Cell Broadcast” e probabilmente neanche mai sfruttato dagli operatori del tempo.

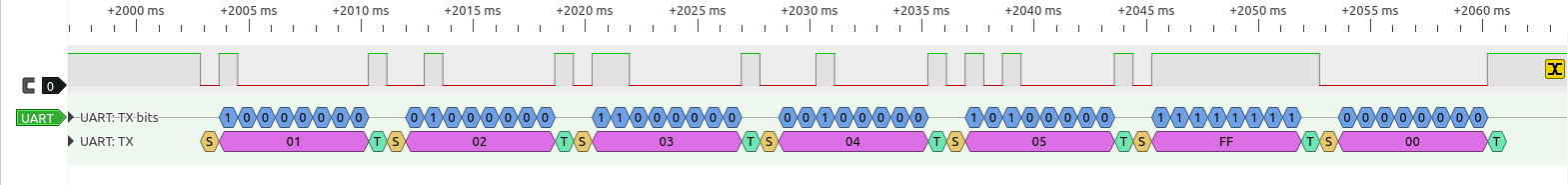

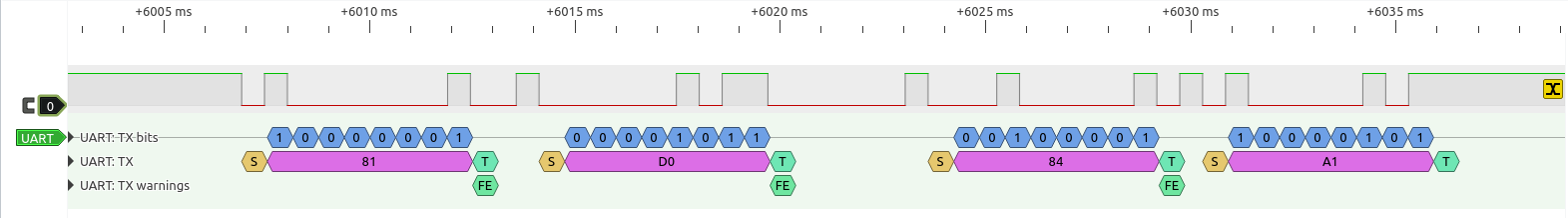

Il Cell Broadcast è definito dall’Istituto europeo per gli standard di telecomunicazione (ETSI) ed è incluso negli standard GSM 3GPP. Si tratta di un servizio di rete mobile basato sulla localizzazione che invia in massa messaggi di testo o binari ai telefoni cellulari nel raggio d’azione di una singola cella, di un gruppo di celle, o all’intera rete.

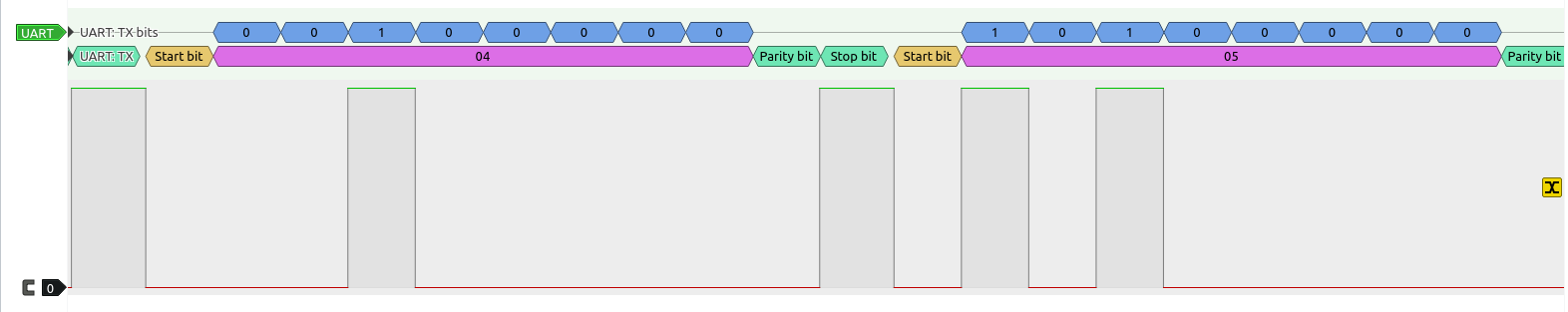

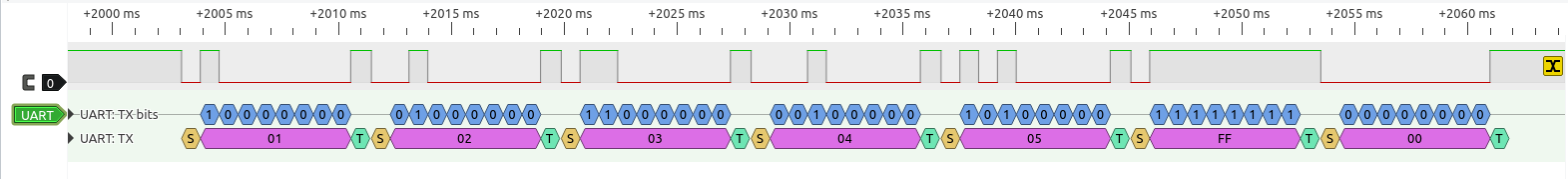

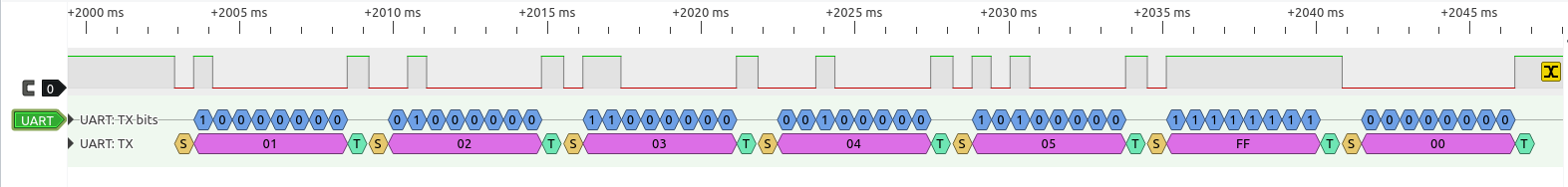

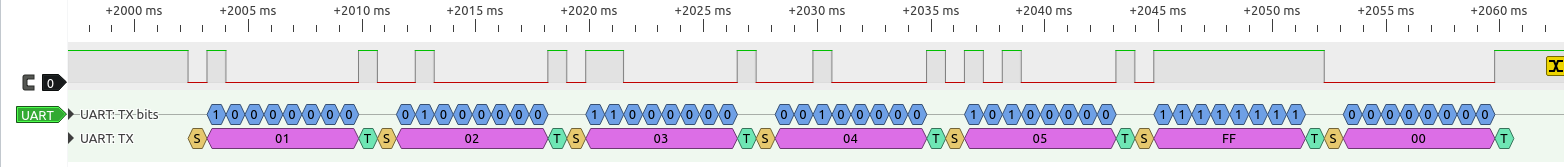

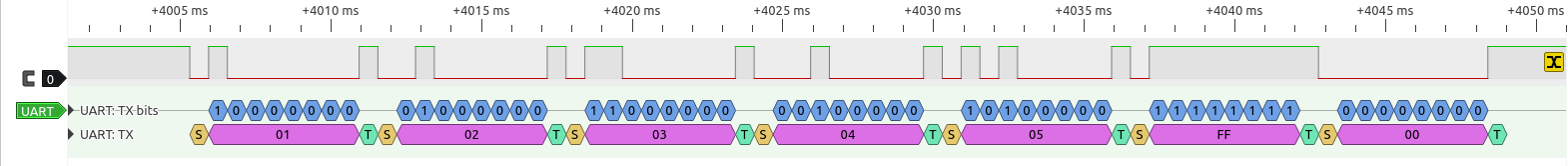

I messaggi Cell Broadcast subiscono una serie di passaggi che coinvolgono i seguenti componenti:

CBE (Cell Broadcast Entity): è il luogo di origine del messaggio Cell Broadcast.

CBC (Cell Broadcast Center): riceve i messaggi dal CBE e si collega alla rete dell’operatore mobile instradandoli alle celle di destinazione attraverso i controllori RAN.

RAN (Radio Access Network): distribuisce il messaggio di trasmissione delle celle alle celle di destinazione. BSC, RNC, MME e AMF sono i controller RAN rispettivamente per 2G, 3G, 4G/LTE e 5G.

BTS: La cella ovvero il ripetitore.

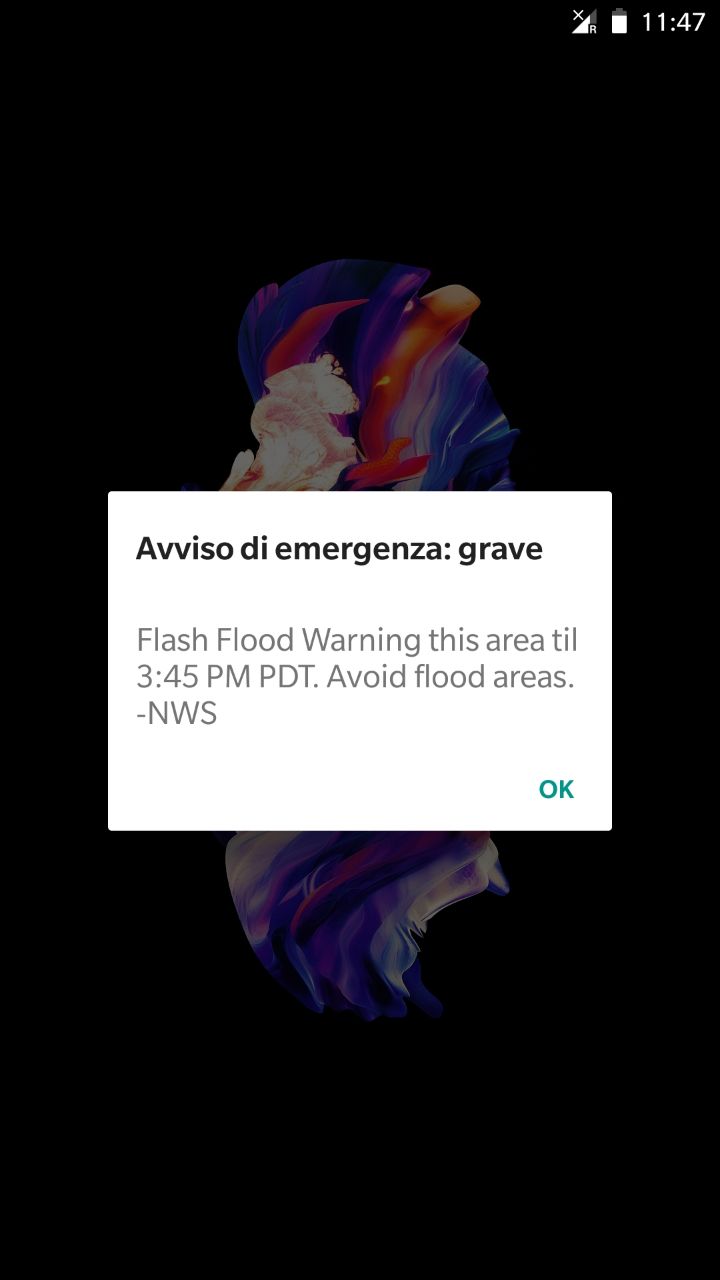

Dispositivo dell’utente finale: il telefono. Il messaggio può essere visualizzato in modi diversi, a seconda del protocollo specifico e del dispositivo specifico.

I messaggi di tipo broadcast hanno una priorità maggiore rispetto al resto del traffico e quindi passano anche in caso di rete congestionata.

In definitiva, è quasi come la ricezione di un SMS, nessuno vi sta spiando. Dormite sonni tranquilli e siate più sereni. Anzi, se il servizio possa servire un giorno a salvare qualche vita dovreste essere solamente contenti.

Se il servizio sarà utile o no lo scopriremo. In diversi paesi è già attivo da anni.